Các nhà nghiên cứu bảo mật tại Kaspersky Labs vừa phát hiện một loại phần mềm độc hại (malware) nguy hiểm mang tên SparkCat, có khả năng quét ảnh trên điện thoại để tìm cụm từ khôi phục ví tiền điện tử và đánh cắp tài sản của nạn nhân.

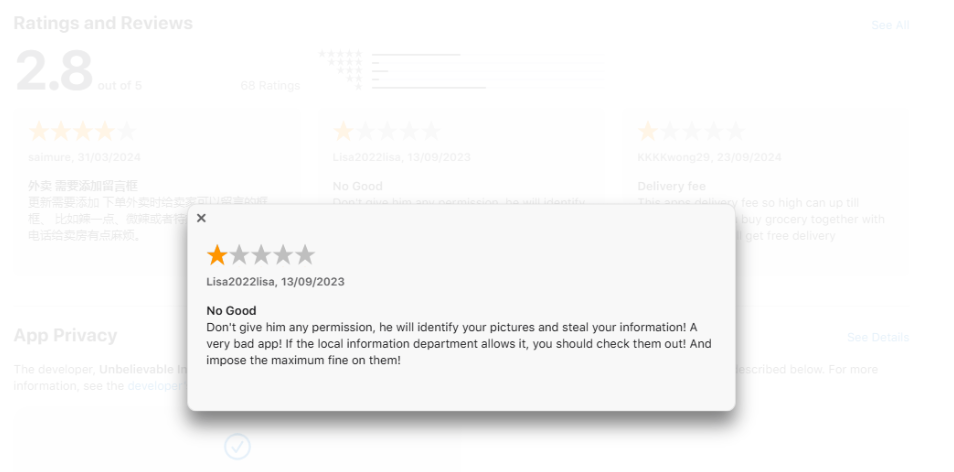

Theo báo cáo ngày 4/2 của Sergey Puzan và Dmitry Kalinin, malware SparkCat ẩn trong bộ phát triển phần mềm (SDK) được sử dụng để tạo ứng dụng trên Google Play Store và Apple App Store. Một khi thiết bị bị nhiễm, phần mềm độc hại sẽ quét thư viện ảnh, sử dụng nhận dạng ký tự quang học (OCR) để tìm kiếm từ khóa liên quan đến cụm từ khôi phục ví crypto.

“Những kẻ xâm nhập đánh cắp cụm từ khôi phục cho ví tiền điện tử, đủ để chiếm quyền kiểm soát hoàn toàn ví của nạn nhân để tiếp tục đánh cắp tiền”, Puzan và Kalinin cho biết

Ngoài cụm từ khôi phục, malware này cũng có thể lấy các thông tin cá nhân khác như mật khẩu, nội dung tin nhắn, nếu chúng xuất hiện trong ảnh chụp màn hình.

Trên các ứng dụng Android, SparkCat ẩn dưới dạng một mô-đun phân tích dữ liệu (analytics module), sử dụng một thành phần Java tên Spark để thu thập dữ liệu. Ngoài ra, nó sử dụng Google ML Kit OCR để trích xuất văn bản từ ảnh trên thiết bị.

Đáng chú ý, Malware đã hoạt động từ tháng 3/2023, với ước tính hơn 242.000 lượt tải xuống, chủ yếu nhắm vào người dùng tại châu Âu và châu Á. Các chuyên gia cảnh báo rằng Malware này có khả năng tải ví crypto trên thiết bị của người bị hại mà không cần biết mật khẩu.

Xem thêm: Hướng dẫn lấy lại cụm từ bí mật và Private Key trên MetaMask

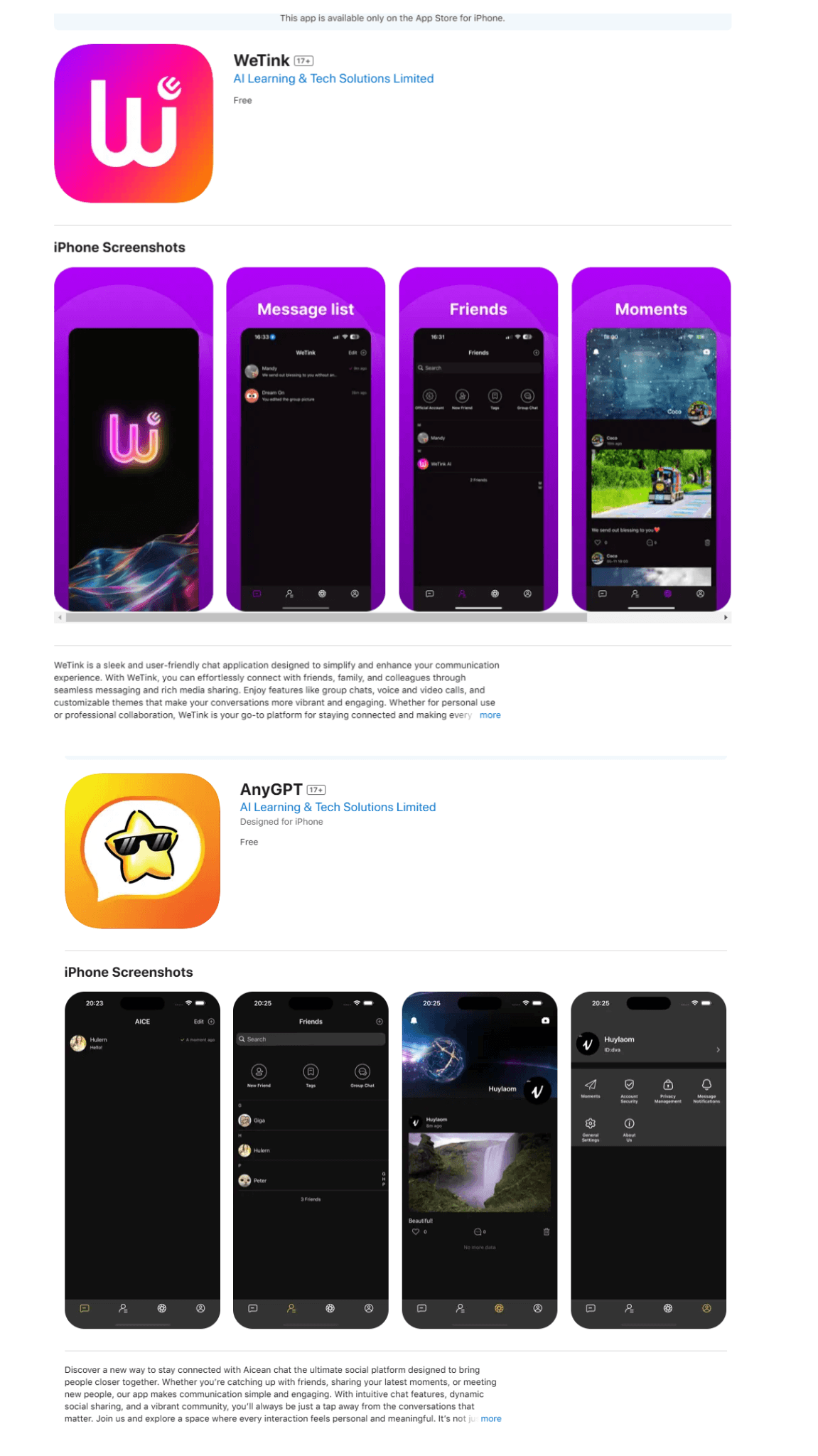

SparkCat được phát hiện trong hàng chục ứng dụng hợp pháp và giả mạo trên App Store và Play Store, với một số đặc điểm chung như:

- Sử dụng ngôn ngữ lập trình Rust, khá hiếm gặp trong ứng dụng di động

- Tương thích đa nền tảng, cả Android và iOS

- Kỹ thuật làm rối mã (obfuscation) để tránh bị phát hiện

Hiện chưa thể xác định chính xác nguồn gốc của SparkCat, nhưng các đoạn mã và mô tả lỗi được viết bằng tiếng Trung, từ đó các chuyên gia nghi ngờ rằng nhóm phát triển có thể đến từ Trung Quốc.

Google và Apple hiện vẫn chưa đưa ra phản hồi về sự cố này.

Để bảo vệ tài sản/thông tin cá nhân lưu trữ trên điện thoại, Fiahub khuyến cáo người dùng nên:

- Không lưu cụm từ khôi phục trong ảnh chụp màn hình hoặc thư viện ảnh, thay vào đó, hãy viết ra giấy và cất giữ ở nơi an toàn.

- Sử dụng trình quản lý mật khẩu thay vì lưu thông tin quan trọng trên điện thoại

- Kiểm tra kỹ ứng dụng trước khi cài đặt, tránh các ứng dụng có nguồn gốc không rõ ràng

- Gỡ bỏ ngay lập tức các ứng dụng đáng ngờ để tránh bị đánh cắp dữ liệu

Ngoài ra, bạn cũng có thể xem thêm bài viết: Top 20+ cách bảo vệ tài khoản an toàn trong crypto cần phải thực hiện để biết thêm nhiều biện pháp khác

Quang Ngo là một tech content creator với nền tảng về Data Science và AI. Bắt đầu tìm hiểu về công nghệ blockchain và tiền điện tử từ 2022, hiện Quang Ngo nghiên cứu về một số ứng dụng của blockchain trong mảng dữ liệu tài chính và mua sắm, đồng thời đảm nhận biên soạn các bài viết chia sẻ kiến thức về các kỹ thuật và công nghệ trong blockchain, cũng như cập nhật các thông tin HOT trên thị trường dưới góc nhìn của một người am hiểu về tiền điện tử và blockchain